ganzheitliche Sicherheit

Was verstehen wir unter ganzheitlicher Sicherheit?

IT-Sicherheit oder Cyber Security – Beide Begriffe gehen in dieselbe Richtung, es gibt jedoch feine Unterschiede:

Als IT-Sicherheit definiert man gemeinhin den Schutz von IT-Systemen vor Schäden und Bedrohungen. Das erstreckt sich von der einzelnen Datei über Computer, Netzwerke, Cloud-Dienste bis hin zu ganzen Rechenzentren.

Cyber Security weitet IT-Sicherheit auf den gesamten Cyber-Raum aus. Da die meisten Systeme heute mit dem Internet verbunden sind, werden IT-Sicherheit und Cyber-Sicherheit häufig gleichgesetzt.

IT-Sicherheit und Cyber Security umfassen alle technischen und organisatorischen Maßnahmen, um Systeme vor Malware, Insider-Bedrohungen oder Cyberangriffen und anderen Bedrohungen zu schützen. Dazu zählen zum Beispiel Zugriffskontrollen, Kryptographie, Rechtemanagement, Firewalls, Proxies, Virenscanner, Vulnerability Management und vieles mehr.

Informationssicherheit

Oft werden IT-Sicherheit und Informationssicherheit synonym verwendet. Streng genommen ist IT-Sicherheit jedoch nur ein Teilaspekt der Informationssicherheit. Während die IT-Sicherheit sich auf den Schutz von technischen Systemen bezieht, geht es in der Informationssicherheit allgemein um den Schutz von Informationen. Diese können auch in nicht-technischen Systemen vorliegen, zum Beispiel auf Papier. Die Schutzziele der Informationssicherheit bestehen darin, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen sicherzustellen.

Geeignete Maßnahmen finden sich zum Beispiel in den international gültigen ISO/IEC-27000-Normreihen. In Deutschland gilt der IT-Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI) als Leitlinie für die Informationssicherheit. Ein wichtiger Baustein ist die Etablierung eines Informationssicherheits-Management-Systems (ISMS).

Geeignete Maßnahmen finden sich zum Beispiel in den international gültigen ISO/IEC-27000-Normreihen. In Deutschland gilt der IT-Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI) als Leitlinie für die Informationssicherheit. Ein wichtiger Baustein ist die Etablierung eines Informationssicherheits-Management-Systems (ISMS).

Datensicherheit

Datensicherheit hat das Ziel, die Vertraulichkeit, Integrität und Verfügbarkeit von Daten sicherzustellen. Im Unterschied zum Datenschutz beschränkt sie sich nicht auf personenbezogene Daten, sondern erstreckt sich auf alle Daten. Vertraulichkeit bedeutet, dass nur befugte Personen auf die Daten zugreifen können. Integrität heißt: Die Daten wurden nicht manipuliert oder beschädigt. Die Verfügbarkeit bezieht sich darauf, dass Daten verwendet werden können, wenn man sie benötigt. Um Datensicherheit zu etablieren, sind verschiedene technische und organisatorische Maßnahmen nötig, zum Beispiel Zugriffskontrollen, Kryptographie oder redundante Speichersysteme.

Information Security Management System (ISMS)

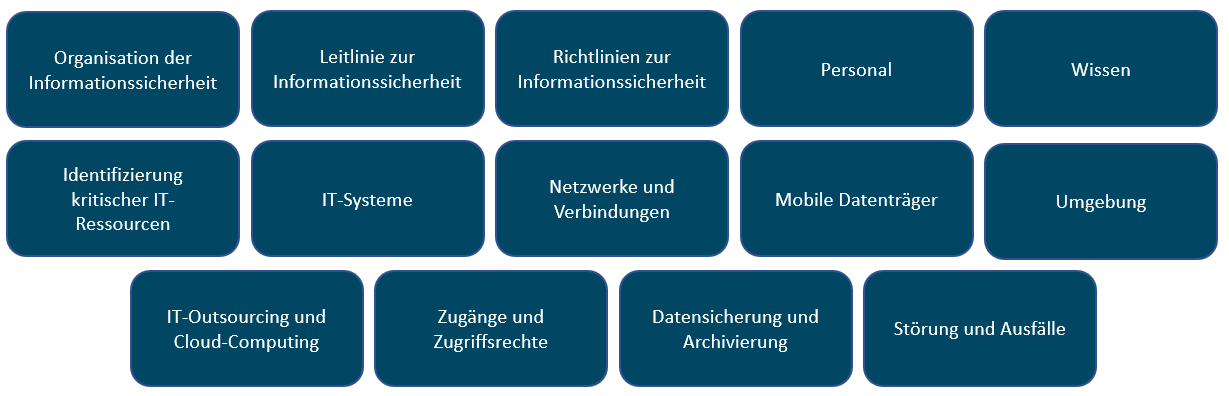

Ein Informationssicherheits-Management-System (ISMS) ist kein technisches System, sondern definiert Regeln, Methoden und Prozesse, um die Informationssicherheit zu gewährleisten, zu überprüfen und kontinuierlich zu verbessern. Das umfasst unter anderem die Ermittlung und Bewertung von Risiken, die Festlegung von Sicherheitszielen sowie eine klare Definition und Dokumentation von Verantwortlichkeiten, Kommunikationswegen und Abläufen. Die Anforderungen für ein ISMS sind in der ISO27001-Norm definiert. Ein ISMS ist der zentrale Baustein für ein umfassendes IT-Sicherheitskonzept.

Cyber Resilience

Cyber Resilience ist eine ganzheitliche Strategie zur Stärkung der Widerstandskraft der IT einer Organisation gegenüber Cyberangriffen. Cyber Resilience vereint unter anderem die Konzepte der Cyber Security und des Business Continuity Managements, mit dem Ziel die Fähigkeit eines Unternehmens, ihre Geschäftsprozesse trotz widriger Cyber-Umstände aufrechtzuerhalten. Sie soll Angriffe auf die IT verhindern und den sicheren Weiterbetrieb sowie die schnelle Wiederaufnahme.