ASIMILY schützt Ihre IoT-Geräte effektiv vor Bedrohungen

Die steigende Anzahl vernetzter Geräte (IoT) sorgt für eine Vergrößerung der Angriffsfläche. Jede Sicherheitskamera, jeder Smart-TV, jedes Ausweislesegerät, jeder Sensor und jedes andere angeschlossene Gerät stellt ein Risiko dar – jedes Gerät aus dem Alltag, das sich mit dem Internet verbinden kann und sich im Unternehmensnetzwerk befindet. Asimily sucht nach allen IoT-Geräten in Ihrem Netzwerk, macht sie sichtbar und zeigt mögliche Risiken und Anomalien auf, setzt dann die richtigen Prioritäten, um die kritischsten Schwachstellen zuerst zu entschärfen. Asimily schützt Ihre Geräte während ihrer gesamten Betriebsdauer vor Cyberattacken.

Erkennen und priorisieren Sie die IoT-Geräte mit dem höchsten Bedrohungspotenzial und mindern Sie das Risiko von Cyberangriffen

- KI-gestützte Risikoanalyse: Mit Hilfe von KI werden Schwachstellen 10-mal schneller reduziert.

- CVE-Fix-Datenbank: Wählt aus mehr als 180 möglichen Lösungsansätzen genau den richtigen für Sie aus.

- Risikobewertung: Schaffen Sie Transparenz über das Gesamtrisiko Ihres Unternehmens mit einer maßgeschneiderten Risikobewertung und Priorisierung.

- Geräte-Rangliste: Asimily analysiert alle Anomalien und potenzielle Angriffe in Ihrem Netzwerk und zeigt so auf, welche Maßnahmen sofort und zukünftig erforderlich sind, um Risiken effektiv zu minimieren.

- Integration: Die Asimily API sowie Integrationen mit gängigen Tools ermöglichen Ihnen die Anpassung und Vereinfachung Ihrer Arbeitsabläufe, sodass Schwachstellen und Anomalien schnell beseitigt werden können.

Bekämpfen Sie Angriffe auf kritische Geräte, Schatten-IT, Gerätewildwuchs und Risiken durch Dritte

- Plattform-Ansatz: Durch Bündelung effizienter Tools wird ein übersichtlicher und leicht handhabbarer Arbeitsprozess ermöglicht, mit dem Sie alle OT/IoT-Sicherheitsaspekte während der gesamten Betriebsdauer eines Geräts überwachen können.

- Risikobewertung schon vor der Anschaffung: Erhalten Sie eine quantifizierte Risikoanalyse für jedes (neue) Gerätemodell, noch bevor Sie es kaufen oder installiert haben.

- Geräte-Snapshot: Speichern Sie Ihre gängigen Konfigurationsstandards, um Abweichungen zu erkennen und schnelle Gegenmaßnahmen bei Fehlern oder Ransomware zu aktivieren.

- Richtlinienverwaltung: Erzwingen Sie Regeln für zulässiges Geräteverhalten, um aktive Bedrohungen zu erkennen und zu entschärfen.

- Forensische Analyse: Erfassen Sie schnell Netzwerkdatenpakete für jedes überwachte Gerät, um die Reaktionszeit bei Vorfällen zu verkürzen.

IoT-Risikomanagement

- Erfasst alle vorhandenen IoT/OT-Geräte mit über 100 Attributen pro Gerät

- Identifiziert und priorisiert die riskantesten Schwachstellen

- Empfiehlt einfache, validierte Abhilfemaßnahmen auf der Grundlage des MITRE ATT&CK Framework

- Führt eine vollständige Analyse für jedes Gerät durch und zeichnet alle Kommunikationsmuster im Netzwerk auf, sodass Anomalien schnell erkannt werden können

- Berechnet das Risiko für jedes angeschlossene Gerät auf der Grundlage von Geräteattributen, Datenflüssen, Schwachstellen, Anomalien und Konfiguration des Geräts für den Betrieb

- Erzeugt ACLs (Zugriffssteuerungslisten) für gezielte Segmentierung zur Verwendung durch ein NAC

- Kennzeichnet auffälliges Geräteverhalten auf der Grundlage von Profildaten von Millionen von IoT-Geräten

- Erleichtert das Festlegen von Richtlinien zur Überwachung akzeptierter Risiken und zur proaktiven Erkennung verdächtiger Aktivitäten

- Automatisiert die Paketerfassung für die forensische Analyse jedes IoT-Geräts zur Unterstützung der Ursachenanalyse

- Dokumentiert, wann das Gerät verwendet wird, sodass die Nutzung und die betriebliche Effizienz nachvollziehbar sind

- Bietet die Möglichkeit einer Momentaufnahme der Gerätekonfiguration und erleichtert die Wiederherstellung der Gerätekonfiguration nach einer Änderung (z.B. durch Ransomware)

- Der Risikosimulator bewertet den Nutzen einer Maßnahme, noch bevor sie durchgeführt wird und steigert so die Effizienz Ihrer Mitarbeiter

- Eine zentrale Informationssammlung erleichtert die IoT/OT-Konvergenz und das Auffinden von „nicht verwalteten“ Geräten

90% Zeitersparnis mit der patentierten Asimily-Methode im Vergleich zur klassischen Vorgehensweise

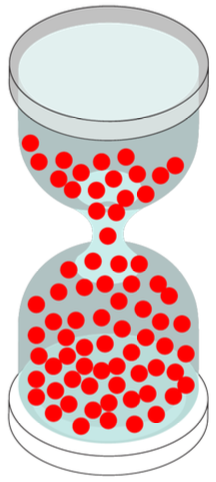

Klassisch

Ohne Risikopriorisierung und gezielten Gegenmaßnahmen

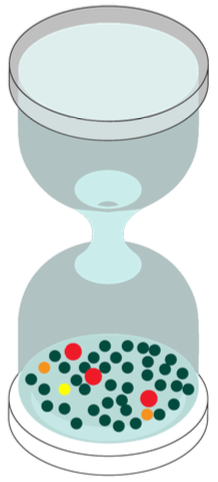

Asimily

Mit Risikopriorisierung und gezielten Gegenmaßnahmen

91 Probleme

x 14 Stunden

1.274 Stunden gesamt

3 Probleme

x 14 Stunden

2 Probleme

x 4 Stunden

1 Probleme

x 3 Stunden

37 Probleme

x 2 Stunden

127 Stunden gesamt